DMZ,即 Demilitarized Zone,是一种安全网络区域,位于内部网络和外部网络(通常是互联网)之间,用于存放一些不完全信任的服务或资源,以提升整体网络安全性。其主要目的在于隔离内部网络(通常包含敏感数据和资源)和外部网络之间的通信,同时允许需要与外部网络进行交互的服务或应用程序存在于其中。

在 DMZ 区内,可部署一些公共服务器(例如 Web 服务器、邮件服务器、DNS服务器)或代理服务器,这些服务器需要与外部网络通信,但无需直接访问内部网络资源。通过将这些公共服务置于 DMZ 区中,可以有效减少内部网络风险。这是因为攻击者成功入侵 DMZ 区后,仍需克服更多障碍才能访问内部网络中的敏感数据。

为了在 DMZ 区与内部网络之间实现安全访问,可借助 APISIX 便捷地管理 API 调用。接下来,将介绍两个与此相关的典型应用场景,涉及制造和金融行业。

场景一:某手机制造商

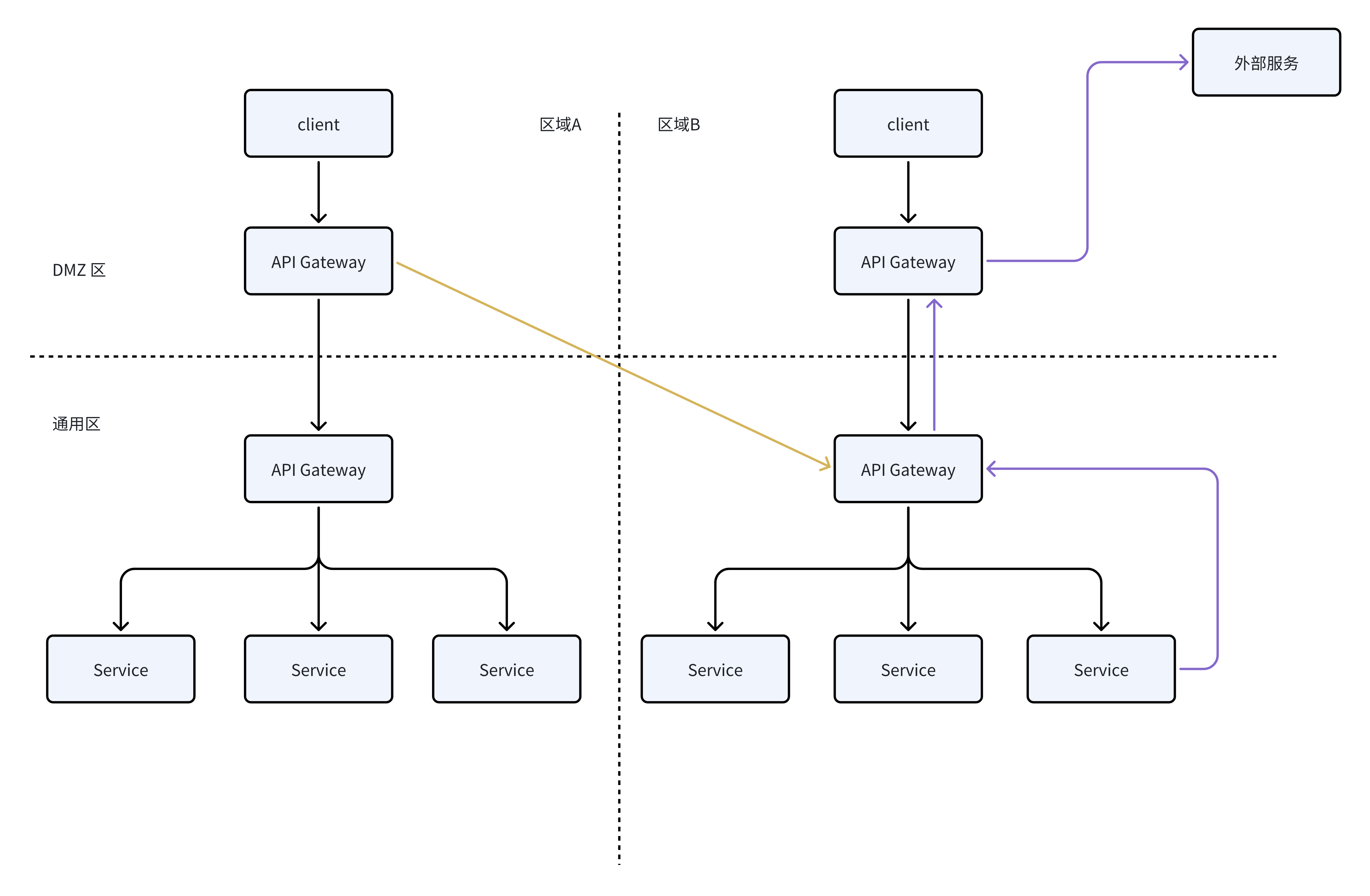

DMZ 区:对外网开放;

通用区:对外网完全隔离,不能访问外网也不能被外网访问。

现有的网关系统不是单纯的南北向流量网关,而是一个综合南北向和东西向流量的网关。

流量请求主要有以下四种场景:

经典南北向:外网流量经过 DMZ 区网关转发到本地域的通用区网关再转发到后端服务;

跨地域转发:外网流量经过 DMZ 区网关,发现后端服务不在本地域,走内部骨干网络转发到后端所在地域的通用区网关再转发到后端服务;

东西向:后端应用(区域A)调用应用(区域B)的接口(这里示例为跨地域调用的场景),经过应用(区域A)所在通用区的网关后,转发到应用(区域B)所在通用区的网关,再转发给对应的应用;

调用外网服务:后端服务需要调用第三方服务(淘宝、京东、顺丰等),经过本地通用区网关转发到 DMZ 区网关再转发给第三方服务;

场景二:某金融厂商

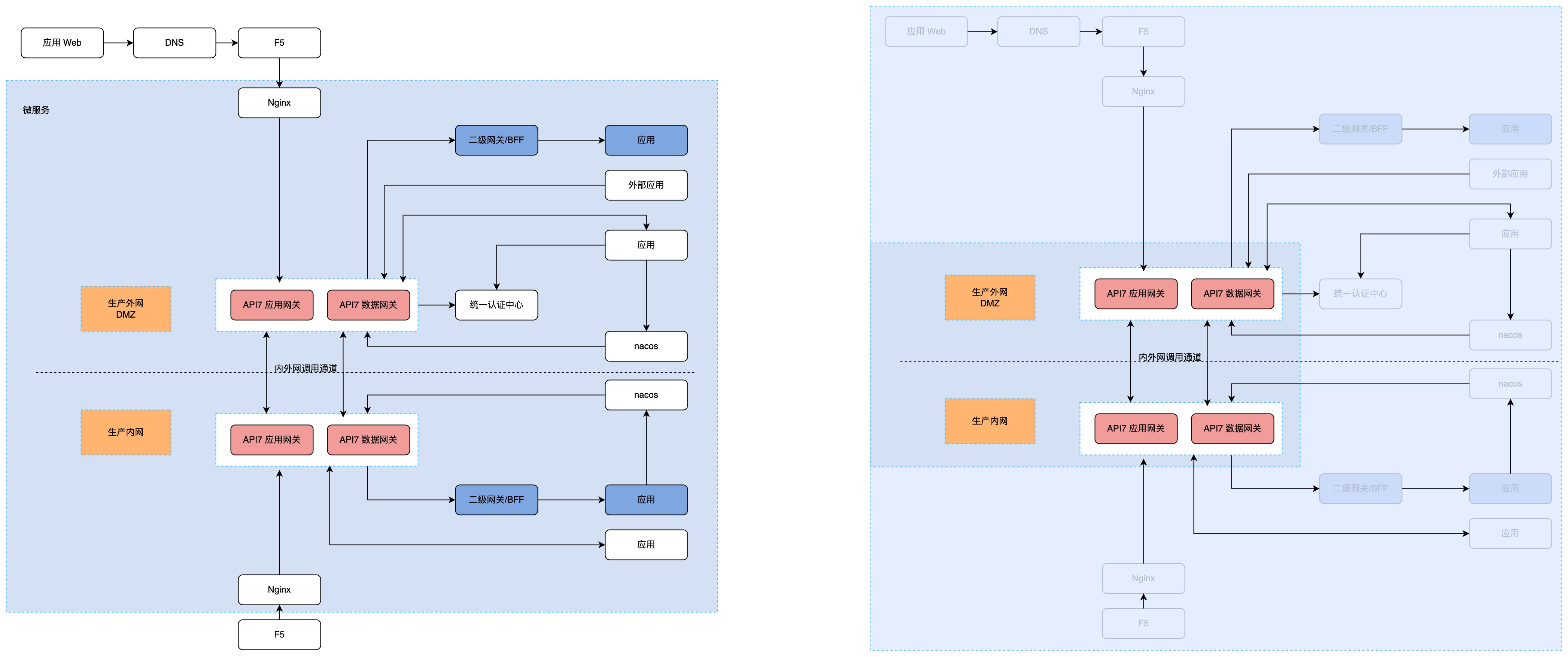

生产外网 DMZ 区:对外网开放;

生产内网:对外网完全隔离,所有流量必须经过网关管理;

客户主要希望使用 APISIX 解决以下需求:

监管需要:客户希望在外网调用内网服务的情境下,能够完整记录和审计所有微服务的调用过程,以满足监管标准。

服务管理:在服务管理方面,客户希望其每个微服务模块都必须经过严格的身份验证,并实施流量限速的措施;

业务发展:客户还希望解决业务发展中的问题,包括不同业务领域或不同团队之间微服务相互调用的需求;

统一管理:随着微服务数量的逐渐增多,客户需要解决调用链路复杂性上升对业务稳定性造成的重大影响;

未来展望:在应用云化改造的过程中,客户展望未来,强调了服务网关作为应用云化的关键作用。

总结

综合而言,DMZ 在网络安全中扮演着重要的角色,通过隔离内部网络与外部网络,保护敏感数据和资源,同时允许必要的外部交互。借助现代的网关系统和 API 管理工具,可以更好地管理和保护网络流量,满足各种行业的安全和监管需求。不论是手机制造商还是金融厂商,都可以利用这些技术来确保网络安全和业务的稳定性,同时满足未来的发展需求。

如果你想了解更多有关 API 管理的解决方案,欢迎联系我们。